参考书目:Computer Security: Principles and Practice, Fourth Edition, by William Stallings and Lawrie Brown. Pearson Higher Ed USA. ISBN 1292220635.

计算机安全的概念

计算机安全(computer security)的定义

保证信息系统资产的机密性、完整性以及可用性的措施和控制方法,其中资产包括硬件、软件、固件、以及要处理、存储和通信的信息

机密性、完整性和可用性一起被并称为 CIA 三元组

机密性(confidentiality)

保持对信息访问和披露的限制,包括对个人隐私和专有信息保护的措施。机密性缺失是指非授权的信息披露

换言之机密性是指个人对资产的访问与披露具有控制能力,在未经许可或授权的情况下,他人无法访问相关数据。在现实中的实例就包括高校学生的教务系统,学生可以在登陆后查阅到个人的考试成绩等隐私信息,而他人在未经许可的情况下无法访问或知晓相关数据。

机密性包含两个相关概念:

- 数据机密性:确保隐私或机密信息不被非授权的个人利用,或被泄露给非授权的个人

- 隐私性:确保个人能够控制或影响与自身相关的信息的收集和存储,也能够控制这些信息可以由谁披露或向谁披露

完整性(integrity)

防范不正当的信息修改和破坏,包括保证信息的抵抗赖性和真实性。完整性缺失是指非授权的信息修改或破坏。

和机密性不同,完整性主要强调个人对资产的修改具有控制能力,他人在未经许可的情况下,无法修改或破坏相关数据。在现实中的实例就包括医院的过敏史信息数据库,医生可以在系统中增加修改或删除病人的相关病史,而他人不可以在未经授权的情况下修改或破坏病史,否则会造成严重的后果。

完整性包含两个相关概念:

- 数据完整性:确保信息和程序只能在指定的和得到授权的情况下才能够改变

- 系统完整性:确保系统在未受损的方式下执行预期的功能,避免对系统进行有意或无意的非授权操作

可用性(availability)

确保系统能够及时响应,并且不能拒绝授权用户的服务请求。可用性缺失是指对信息或信息系统的访问和使用的破坏。

简言之,可用性就是指授权用户在任何情况下都应该能够访问系统并且获得服务。在现实中的实例就包括在线交易系统,如果交易系统可用性被破坏,授权用户无法通过系统进行资金交易,则会影响用户的交易热情,造成严重后果。

威胁、攻击和资产

在这里首先说明几个重要术语的概念:

- 威胁(threat):任何可能通过未经授权的访问、销毁、披露、修改信息以及拒绝服务而对组织运营、组织资产、个人、其他组织或国家产生不利影响的情况或事件

- 攻击(attack):任何类型的恶意活动,试图收集、破坏、拒绝、降级或者破坏信息系统资源或信息本身

- 资产(Asset):也叫系统资源(system resource),主要包括硬件、软件、数据、通信设施和网络

- 脆弱性(Vulnerability):可能被威胁源利用或触发的信息系统、系统安全程序、内部控制或实现中的弱点

与系统资源的各种安全脆弱性相对应的是利用这些安全脆弱性产生的威胁。威胁表示对资产的潜在安全危害。攻击是被实施的威胁如果成功,将会导致不期望的安全侵害或威胁的后果。执行攻击的主体被称为攻击者或者威胁主体。

可以将攻击划分为两类:

- 主动攻击(Active attack):试图改变系统资源或影响其运行。

- 主动攻击包含对数据流进行篡改或伪造数据流,其可以划分为四类:重放、冒充、篡改和拒绝服务

- 被动攻击(Passive attack):试图从系统中学习或利用信息,但不影响系统资源。

- 被动攻击的本质是是窃听或监视数据传输。攻击者的目标是获取传输的数据信息。被动狗估计的两种形式是消息内容泄露和流量分析

按照攻击的发起位置也可以将攻击分为以下两类:

- 内部攻击(Inside attack):由安全边界内部的实体(“内部人”)发起的攻击。在内部人是指已被授权访问系统资源,但以未经授权方许可的方式使用资源的内部实体。

- 外部攻击(Outside attack):由系统安全边界外部的非授权用户或非法使用者(“外部人”)发起的攻击。

威胁与攻击

| 威胁后果(威胁) | 威胁动作(攻击) |

|---|---|

| 非授权泄露 实体未经授权而获得对数据访问的情况或事件 | 暴露:敏感数据被直接泄露给非授权实体 截获:非授权实体直接访问在授权的源和目的地之间传输的敏感数据 推理:非授权实体通过基于特征的推理或通信产品间接访问敏感数据 入侵:非授权实体通过躲避系统安全保护措施来获得对敏感数据的访问 |

| 欺骗 导致授权实体接收虚假数据并相信其正确性的情况或事件 | 冒充:非授权实体通过佯装成授权实体来访问系统或执行恶意行为 伪造:以虚假数据欺骗授权实体 抵赖:一个实体通过虚伪地否认对行为的责任而欺骗另一个实体 |

| 破坏 中断或阻止系统服务和功能正确运行的情况或事件 | 失能:通过禁用系统组件来阻止或中断系统运行 损坏:通过对系统功能或数据的不利修改来对系统运行进行非期望的改变 阻碍:通过阻止系统运行来中断系统服务交付的威胁活动 |

| 篡夺 导致系统服务或功能被非授权实体控制的情况或事件 | 盗用:实体对系统资源采取非授权的逻辑或物理控制 误用:导致系统组件执行对系统有害的功能或服务 |

威胁与资产

| - | 可用性 | 机密性 | 完整性 |

|---|---|---|---|

| 硬件 | 设备被盗用或禁用,因而拒绝提供服务 | 未加密的 USB 设备被盗 | |

| 软件 | 程序被删除,拒绝用户访问 | 软件的非授权拷贝 | 正在运行的程序被修改,使其在执行过程中失败或执行非预期任务 |

| 数据 | 文件被删除,拒绝用户访问 | 非授权读取数据 | 修改已有文件或伪造新文件 |

| 通信线路和网络 | 消息被破坏或删除。通信线路或网络不可用 | 消息被读取。消息被读取。消息的流量模式被观察到 | 消息被修改、延迟、重新排序或复制。伪造虚假消息 |

基本安全设计原则

- 经济机制(economy of mechanism)原则:安全机制的设计应当尽可能简单、短小

- 安全缺省设置(fail-safe default)原则:指访问控制应当基于许可而不是排除。简言之就是只有许可的操作被允许,任何不被许可或未提及的操作都视为不被允许

- 绝对中介(complete mediation)原则:指每一次访问都应当依据访问控制机制进行检查

- 开放式设计(open design)原则:指安全机制的设计应当开放而非保密

- 特权分离(separation of privilege)原则:细分特权,分配给多个主体,确保个体无法单独控制关键职能或系统

- 最小特权(least privilege)原则:每个进程和系统用户都应当使用完成某项任务必需的最少特权集进行操作

- 最小公用机制(least common mechanism)原则:指在设计时应当最小化不同用户共享的功能,以提高彼此的安全性。

- 心理可接受性(psychological acceptability)原则:指安全机制不应该过度干涉用户的工作,并且要满足用户授权访问的要求

攻击面和攻击树

攻击面和攻击树主要用来对威胁进行评估和分类

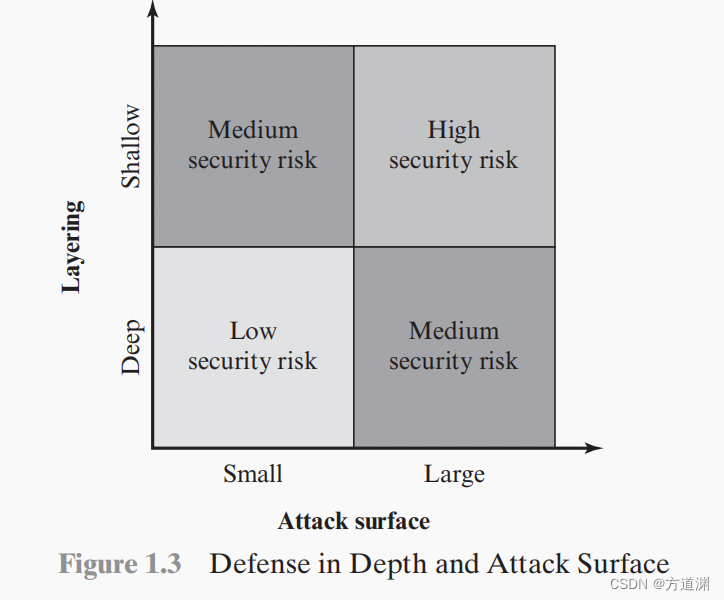

攻击面

攻击面由系统中可到达的和可被利用的脆弱点构成,主要分为以下三种:

- 网络攻击面:企业网、广域网或者因特网中的脆弱点,包括网络协议中的脆弱点

- 例如利用这些脆弱点进行拒绝服务攻击、通信线路破坏和各种不同形式的入侵攻击

- 软件攻击面:在应用程序、实用程序或操作系统代码中的漏洞,尤其是指 Web 服务器软件的漏洞

- 人为攻击面:指员工或者外部人员引起的脆弱点(社会工程学)

攻击面分析是评估系统威胁的规模和严重性的有用技术。对这些脆弱点及逆行系统的分析可使开发者知道哪些安全机制是必需的。一旦定义了攻击面,设计人员就可能找到减少攻击面的方法,从而使敌手入侵更加困难。

攻击树

攻击树是一个分支型、层次化的数据结构,表示了一系列潜在技术,这些技术可以利用安全漏洞进行攻击。

作为攻击目标的安全事件是这棵树的根节点,攻击者可以迭代、递增达到目标的途径就是这棵树的分支和子节点,每一个子节点都定义了一个子目标,每一个子目标都可能有一系列进一步的子目标。从根节点沿着路径向外延伸的最终的节点,即叶子节点,代表了发起一个攻击的不同方式。

计算机安全策略

- 对策:对付攻击所采取的手段

- 能够成功防止特定类型的攻击

- 防止不可能时,检测攻击,并从攻击造成的后果中恢复

- 风险:执行对策后,可能存在参与的脆弱性,被威胁代理利用

- 资产所有者通过制定其他约束来实现风险最小化

计算机安全技术措施

- 访问控制:设置权限

- 识别与认证:认证协议

- 系统和通信保护:加密

- 系统和信息完整性:密码工具